21C3 - 21st Chaos Communication Congress - "The Usual Suspects"

Item set

- Title

- 21C3 - 21st Chaos Communication Congress - "The Usual Suspects"

- Veranstaltungsort

- Berlin

- Veranstaltungsdaten

- 27 December 2004

- 28 December 2004

- 29 December 2004

- Administrative Überordnung der Konferenz oder der Veranstaltung

- Chaos Computer Club Veranstaltungsgesellschaft mbH

- Vorherige Konferenz oder Veranstaltung

-

20C3 - 20th Chaos Communication Congress - "Not a Number"

20C3 - 20th Chaos Communication Congress - "Not a Number"

- Tag

- conference

- congress

- Identifier

- ark:/45490/bIizkL

Linked resources

| Title | Class |

|---|---|

20C3 - 20th Chaos Communication Congress - "Not a Number" 20C3 - 20th Chaos Communication Congress - "Not a Number" |

Event |

Items

-

Digital Prosthetics A lecture on how digital media prosthetics, institutionalisation (in particular the manifestations of copyright and patent law which lurk behind vested interests in controlling the transition to a vastly powerful new world), and the imperatives of corporate planning have come into a conflict so fierce that shared lived experience, increasingly, is forced to undergo a rapid process of commodification.about this event: http://www.ccc.de/congress/2004/fahrplan/event/60.en.html

Digital Prosthetics A lecture on how digital media prosthetics, institutionalisation (in particular the manifestations of copyright and patent law which lurk behind vested interests in controlling the transition to a vastly powerful new world), and the imperatives of corporate planning have come into a conflict so fierce that shared lived experience, increasingly, is forced to undergo a rapid process of commodification.about this event: http://www.ccc.de/congress/2004/fahrplan/event/60.en.html -

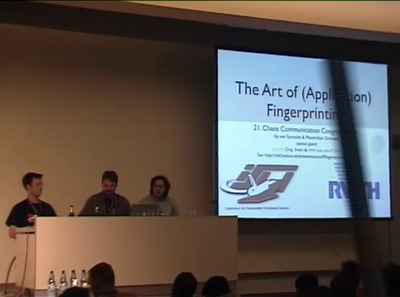

The Art of (Application) Fingerprinting Fingerprinting is the art of extracting features from a resource and comparing it to a database to draw conclusions about the probed resource. We show the current state of the art of fingerprinting on all layers of the TCPstack, will evaluate existing tools and relase our own new fingerprinting engine.about this event: http://www.ccc.de/congress/2004/fahrplan/event/13.en.html

The Art of (Application) Fingerprinting Fingerprinting is the art of extracting features from a resource and comparing it to a database to draw conclusions about the probed resource. We show the current state of the art of fingerprinting on all layers of the TCPstack, will evaluate existing tools and relase our own new fingerprinting engine.about this event: http://www.ccc.de/congress/2004/fahrplan/event/13.en.html -

Lightning Talks: Plazes Annotating the world Plaze by Plaze - An introduction of the Plazes project, taking a grass-root and decentralised approach to location aware services: You are, where you are connected. Short Demo for the 21C3 Plaze.

Lightning Talks: Plazes Annotating the world Plaze by Plaze - An introduction of the Plazes project, taking a grass-root and decentralised approach to location aware services: You are, where you are connected. Short Demo for the 21C3 Plaze. -

Sicherheitsanalyse von IT-Großprojekten der öffentlichen Hand Gerade für den Staat schreibt das Datenschutzgesetz strenge Schutz- und Vorsichtsmaßnahmen vor, wie mit persönlichen und personenbezogenen Daten umzugehen ist. In der Praxis scheitern die meisten IT-Großprojekte der öffentlichen Hand schon vorher an anderen Sachen, aber wenn sie zur Fertigstellung kommen, wie geht man dann vor, um zu testen, wie so ein System mit den Daten umgeht? Dieser Vortrag beleuchtet das an einem aktuellen Beispiel aus der Praxis.about this event: http://www.ccc.de/congress/2004/fahrplan/event/307.en.html

Sicherheitsanalyse von IT-Großprojekten der öffentlichen Hand Gerade für den Staat schreibt das Datenschutzgesetz strenge Schutz- und Vorsichtsmaßnahmen vor, wie mit persönlichen und personenbezogenen Daten umzugehen ist. In der Praxis scheitern die meisten IT-Großprojekte der öffentlichen Hand schon vorher an anderen Sachen, aber wenn sie zur Fertigstellung kommen, wie geht man dann vor, um zu testen, wie so ein System mit den Daten umgeht? Dieser Vortrag beleuchtet das an einem aktuellen Beispiel aus der Praxis.about this event: http://www.ccc.de/congress/2004/fahrplan/event/307.en.html -

Learning OpenPGP by example The goal of this talk is to help demystify some of the internals of the OpenPGP standard, through example, so that others can learn from and hopefully continue the process. The current (free) open source implementations of the OpenPGP standard are easily better than many commercial solutions, as well as more readily supported. To do this, I will show off a number of the OpenPGP-based projects I've been working on lately, including: subliminally leaking keys in digital signatures; vanity key generation; extending the web of trust to ssh host keys; and maybe even some attacks against the keyserver network that I'll later regret showing off code for.about this event: http://www.ccc.de/congress/2004/fahrplan/event/131.en.html

Learning OpenPGP by example The goal of this talk is to help demystify some of the internals of the OpenPGP standard, through example, so that others can learn from and hopefully continue the process. The current (free) open source implementations of the OpenPGP standard are easily better than many commercial solutions, as well as more readily supported. To do this, I will show off a number of the OpenPGP-based projects I've been working on lately, including: subliminally leaking keys in digital signatures; vanity key generation; extending the web of trust to ssh host keys; and maybe even some attacks against the keyserver network that I'll later regret showing off code for.about this event: http://www.ccc.de/congress/2004/fahrplan/event/131.en.html -

Die Üblichen Verdächtigen Eröffnung des Congresses und Keynote durch Peter Glaser. Peter Glaser führt das Congresspublikum in die Hintergründe der Üblichen Verdächtigen ein.

Die Üblichen Verdächtigen Eröffnung des Congresses und Keynote durch Peter Glaser. Peter Glaser führt das Congresspublikum in die Hintergründe der Üblichen Verdächtigen ein. -

Lightning Talks: IT security magazines A short overview of IT-security related magazines in Europe

Lightning Talks: IT security magazines A short overview of IT-security related magazines in Europe -

Lightning Talks: Subnetting in P2P systems Instead of todays monolithic p2p-systems we will discuss how and why subnetting in p2p-systems can be used to make them more efficient, flexible, robust and "forward compatible". David is a former researcher in computer communications and computer security in embedded systems but since four years he spends all his time on researching p2p-systems and p2p-algorithms. That is, fully distributed totally serverless fully scaleable globally searcheable robust stealthy Internet based peer to peer systems. The talk will be held in English but David will be available afterwards to answer questions in English, German and Scandinavian.

Lightning Talks: Subnetting in P2P systems Instead of todays monolithic p2p-systems we will discuss how and why subnetting in p2p-systems can be used to make them more efficient, flexible, robust and "forward compatible". David is a former researcher in computer communications and computer security in embedded systems but since four years he spends all his time on researching p2p-systems and p2p-algorithms. That is, fully distributed totally serverless fully scaleable globally searcheable robust stealthy Internet based peer to peer systems. The talk will be held in English but David will be available afterwards to answer questions in English, German and Scandinavian. -

Trusted Computing Die Trusted Computer Group hat einen neuen Standard 1.2 angekündigt. Trotzdem sind nicht alle Probleme gelöst. Der Vortrag stellt die Entwicklungen des letzten Jahres vor und erklärt, was noch zu tun ist.about this event: http://www.ccc.de/congress/2004/fahrplan/event/64.en.html

Trusted Computing Die Trusted Computer Group hat einen neuen Standard 1.2 angekündigt. Trotzdem sind nicht alle Probleme gelöst. Der Vortrag stellt die Entwicklungen des letzten Jahres vor und erklärt, was noch zu tun ist.about this event: http://www.ccc.de/congress/2004/fahrplan/event/64.en.html -

Lightning Talks: IT Security, quo vadis? A short commentary about the evolution of security in IT. How it became that this is such an important issue nowadays, which forces will drive its further development and why security troubles will not lead to the end of the information age.

Lightning Talks: IT Security, quo vadis? A short commentary about the evolution of security in IT. How it became that this is such an important issue nowadays, which forces will drive its further development and why security troubles will not lead to the end of the information age. -

Robocup Raúl Rojas and his team have implemented a centrally controlled team of football playing robots. They will present this project (including a video) and show us their robots.about this event: http://www.ccc.de/congress/2004/fahrplan/event/29.en.html

Robocup Raúl Rojas and his team have implemented a centrally controlled team of football playing robots. They will present this project (including a video) and show us their robots.about this event: http://www.ccc.de/congress/2004/fahrplan/event/29.en.html -

Information - Wissen - Macht Information und Wissen sind die Pfeiler der Informationsgesellschaft . Das alte Sprichwort Wissen ist Macht erreicht vollkommen neue Dimensionen: Wissen ist nunmehr die Grundvoraussetzung für Macht, und wird zum Machterhalt genutzt. Die Kriminalisierung non-konformer Gruppierungen und Überwachung aller sind Bestandteil unseres täglichen Lebens. Sicherheit dient in dieser Gesellschaft als pass-par-tout-Argument, um die Privatsphäre des Individuums auszuhebeln. Der digital divide den es von offizieller Seite her zu vermeiden gilt ist nicht nur vorprogrammiert, sondern wahrscheinlich auch gewollt. Der Staat kann und will den Bürger nicht schützen. Mündige Bürger stehen seinem Machtbestreben entgegen.about this event: http://www.ccc.de/congress/2004/fahrplan/event/310.en.html

Information - Wissen - Macht Information und Wissen sind die Pfeiler der Informationsgesellschaft . Das alte Sprichwort Wissen ist Macht erreicht vollkommen neue Dimensionen: Wissen ist nunmehr die Grundvoraussetzung für Macht, und wird zum Machterhalt genutzt. Die Kriminalisierung non-konformer Gruppierungen und Überwachung aller sind Bestandteil unseres täglichen Lebens. Sicherheit dient in dieser Gesellschaft als pass-par-tout-Argument, um die Privatsphäre des Individuums auszuhebeln. Der digital divide den es von offizieller Seite her zu vermeiden gilt ist nicht nur vorprogrammiert, sondern wahrscheinlich auch gewollt. Der Staat kann und will den Bürger nicht schützen. Mündige Bürger stehen seinem Machtbestreben entgegen.about this event: http://www.ccc.de/congress/2004/fahrplan/event/310.en.html -

Honeypot Forensics In the world of intrusion detection, intrusion prevention and hacker research honeypots are a quite a new and interesting technology. But only few know there is more to achieve with honeypots than just catch an intruders attention. Honeypots could reward you with versatile results and this presentation will be interesting to you even if you are familiar with deploying IDS/IPS/Honeypot systems. We will give an overview of the existing tools and provide you with a methodology to start your own forensic examinations.about this event: http://www.ccc.de/congress/2004/fahrplan/event/105.en.html

Honeypot Forensics In the world of intrusion detection, intrusion prevention and hacker research honeypots are a quite a new and interesting technology. But only few know there is more to achieve with honeypots than just catch an intruders attention. Honeypots could reward you with versatile results and this presentation will be interesting to you even if you are familiar with deploying IDS/IPS/Honeypot systems. We will give an overview of the existing tools and provide you with a methodology to start your own forensic examinations.about this event: http://www.ccc.de/congress/2004/fahrplan/event/105.en.html -

Toll Collect Technik und juristischer Hintergrund des Mautsystems ausgeleuchtet nach Stärken, Schwächen und dem Überwachungsauftrag.about this event: http://www.ccc.de/congress/2004/fahrplan/event/46.en.html

Toll Collect Technik und juristischer Hintergrund des Mautsystems ausgeleuchtet nach Stärken, Schwächen und dem Überwachungsauftrag.about this event: http://www.ccc.de/congress/2004/fahrplan/event/46.en.html -

Das Literarische Code-Quartett Die Parallelen bei Software und Büchern gehen von dem kreativen Schaffensprozeß über Konsumverhalten, Entlohnung bis zu Fragen wie Lizenzen und Verwertungsmodelle. Wir werden das dieses Jahr noch etwas weiter treiben, indem wir analog zur bekannten Fernsehsendung besonders prägnante Codestücke auf der Bühne mit Publikum kritisieren werden.about this event: http://www.ccc.de/congress/2004/fahrplan/event/97.en.html

Das Literarische Code-Quartett Die Parallelen bei Software und Büchern gehen von dem kreativen Schaffensprozeß über Konsumverhalten, Entlohnung bis zu Fragen wie Lizenzen und Verwertungsmodelle. Wir werden das dieses Jahr noch etwas weiter treiben, indem wir analog zur bekannten Fernsehsendung besonders prägnante Codestücke auf der Bühne mit Publikum kritisieren werden.about this event: http://www.ccc.de/congress/2004/fahrplan/event/97.en.html -

CCC-Jahresrückblick Die Sprecher des CCC stellen die Aktivitäten des und Geschehnisse im Chaos Computer Club im abgelaufenen Jahr vor. Hierunter fallen Berichte und Anekdoten von Veranstaltungen innerhalb des CCC als auch Vorträge und Konferenzen an denen CCC-Vertreter teilgenommen haben.about this event: http://www.ccc.de/congress/2004/fahrplan/event/55.en.html

CCC-Jahresrückblick Die Sprecher des CCC stellen die Aktivitäten des und Geschehnisse im Chaos Computer Club im abgelaufenen Jahr vor. Hierunter fallen Berichte und Anekdoten von Veranstaltungen innerhalb des CCC als auch Vorträge und Konferenzen an denen CCC-Vertreter teilgenommen haben.about this event: http://www.ccc.de/congress/2004/fahrplan/event/55.en.html -

Opening Event Opening ceremony of 21C3. Introduction to the Congress schedule, lectures and facilities.about this event: 21C3 is full of activities: lectures, workshops in the conference rooms and projects being active in the Hackcenter, at Art & Beauty, at Haecksen's room and other areas. In addition the AVIT VJ Conference and the German Lockpicking Championships are going along in parallel with 21C3 and complement it at the same time. The Infotresen is your first stop for all general questions and the NOC Help Disk tries to iron out problems with the network infrastructure. We also provide a small booklet explaining facilities and time tables to the user. You get it at the entrance when you have bought your ticket.

Opening Event Opening ceremony of 21C3. Introduction to the Congress schedule, lectures and facilities.about this event: 21C3 is full of activities: lectures, workshops in the conference rooms and projects being active in the Hackcenter, at Art & Beauty, at Haecksen's room and other areas. In addition the AVIT VJ Conference and the German Lockpicking Championships are going along in parallel with 21C3 and complement it at the same time. The Infotresen is your first stop for all general questions and the NOC Help Disk tries to iron out problems with the network infrastructure. We also provide a small booklet explaining facilities and time tables to the user. You get it at the entrance when you have bought your ticket. -

Computer und Robotik in Entenhausen Schon Mitte der 50er Jahre experimentierte Daniel Düsentrieb mit unterschiedlichen Robotern und Dagobert Duck setzte Computer ein. Segen und Tücken der Technik werden vorgestellt - natürlich mit verschwenderischer Präsentation von Bildmaterial - und die Frage gestellt, ob nicht Düsentriebs Winzroboter "Helferlein" eigentlich die am besten funktionierende Erfindung Düsentriebs war und ist.about this event: http://www.ccc.de/congress/2004/fahrplan/event/18.en.html

Computer und Robotik in Entenhausen Schon Mitte der 50er Jahre experimentierte Daniel Düsentrieb mit unterschiedlichen Robotern und Dagobert Duck setzte Computer ein. Segen und Tücken der Technik werden vorgestellt - natürlich mit verschwenderischer Präsentation von Bildmaterial - und die Frage gestellt, ob nicht Düsentriebs Winzroboter "Helferlein" eigentlich die am besten funktionierende Erfindung Düsentriebs war und ist.about this event: http://www.ccc.de/congress/2004/fahrplan/event/18.en.html -

GPL für Anfänger Es sollen die Hintergründe "freier" Software beleuchtet werden. Der Vortrag erläutert rechtliche Grundlagen (Urheberrecht, Lizenzen & Patente) geben und anschliessend anhand der GPL einige Eigenschaften "freier" Software aufgezeigt weden.about this event: http://www.ccc.de/congress/2004/fahrplan/event/99.en.html

GPL für Anfänger Es sollen die Hintergründe "freier" Software beleuchtet werden. Der Vortrag erläutert rechtliche Grundlagen (Urheberrecht, Lizenzen & Patente) geben und anschliessend anhand der GPL einige Eigenschaften "freier" Software aufgezeigt weden.about this event: http://www.ccc.de/congress/2004/fahrplan/event/99.en.html -

Verdeckte Netzwerkanalyse Es gibt relativ viele Möglichkeiten passiv fastzustellen, mit welchem Betriebssystem man sich gerade "unterhält". Die theoretischen Grundlagen des Fingerprintings und einige Tools werden vorgestellt. Einige Tipps zur Abhilfe (hide myself) werden ebenfalls gegeben.about this event: http://www.ccc.de/congress/2004/fahrplan/event/19.en.html

Verdeckte Netzwerkanalyse Es gibt relativ viele Möglichkeiten passiv fastzustellen, mit welchem Betriebssystem man sich gerade "unterhält". Die theoretischen Grundlagen des Fingerprintings und einige Tools werden vorgestellt. Einige Tipps zur Abhilfe (hide myself) werden ebenfalls gegeben.about this event: http://www.ccc.de/congress/2004/fahrplan/event/19.en.html -

Gentoo Hardened An introduction to the hardened toolchain used at the Hardened Gentoo project, which, combined with the PaX kernel, strong DAC/MAC control mechanisms and a thorough low-entry oriented user documentation provides "full scale" protection for a wide range from home users to enterprise businesses.about this event: http://www.ccc.de/congress/2004/fahrplan/event/123.en.html

Gentoo Hardened An introduction to the hardened toolchain used at the Hardened Gentoo project, which, combined with the PaX kernel, strong DAC/MAC control mechanisms and a thorough low-entry oriented user documentation provides "full scale" protection for a wide range from home users to enterprise businesses.about this event: http://www.ccc.de/congress/2004/fahrplan/event/123.en.html -

Kampagne Fair Sharing Die Musikindustrie setzt gerade alles daran, ihre Kunden und potentiellen Kunden zu verklagen und sieht keine Alternative um den Kampf gegen Tauschbörsen zu gewinnen. Dabei ist die Kriminalisierung einer ganzen Generation weder Sinnvoll noch wünschenswert. Die Kulturflatrate zeigt einen Ausweg...about this event: http://www.ccc.de/congress/2004/fahrplan/event/117.en.html

Kampagne Fair Sharing Die Musikindustrie setzt gerade alles daran, ihre Kunden und potentiellen Kunden zu verklagen und sieht keine Alternative um den Kampf gegen Tauschbörsen zu gewinnen. Dabei ist die Kriminalisierung einer ganzen Generation weder Sinnvoll noch wünschenswert. Die Kulturflatrate zeigt einen Ausweg...about this event: http://www.ccc.de/congress/2004/fahrplan/event/117.en.html -

The Blinking Suspects Was gab es für blinkende Aktivitäten im Jahr 2004? Wie funktionieren die einzelnen Nachbau-Projekte und wie bekommt man sie ins eigene Wohnzimmer?about this event: http://www.ccc.de/congress/2004/fahrplan/event/58.en.html

The Blinking Suspects Was gab es für blinkende Aktivitäten im Jahr 2004? Wie funktionieren die einzelnen Nachbau-Projekte und wie bekommt man sie ins eigene Wohnzimmer?about this event: http://www.ccc.de/congress/2004/fahrplan/event/58.en.html -

Die Propagandawüste des realen Krieges Ein Essay über die Medienstrategien kriegsführender Parteien von Napoleon bis zum Zeitalter der Satellitentechnik und Enthauptungen per Videostream im Internet. Im Fokus sind vorwiegend die Entwicklungen und Veränderungen im Nachgang des Vietnamkrieges. Eine Zeitachse vom Falklandkrieg via NATO-Jugoslawien-Feldzug bis zum Irak-Krieg und dem war on terror von Heute wird beleuchtet und kritisch bewertet.about this event: http://www.ccc.de/congress/2004/fahrplan/event/129.en.html

Die Propagandawüste des realen Krieges Ein Essay über die Medienstrategien kriegsführender Parteien von Napoleon bis zum Zeitalter der Satellitentechnik und Enthauptungen per Videostream im Internet. Im Fokus sind vorwiegend die Entwicklungen und Veränderungen im Nachgang des Vietnamkrieges. Eine Zeitachse vom Falklandkrieg via NATO-Jugoslawien-Feldzug bis zum Irak-Krieg und dem war on terror von Heute wird beleuchtet und kritisch bewertet.about this event: http://www.ccc.de/congress/2004/fahrplan/event/129.en.html -

Lightning Talks: Bags for blocking cell phones I am working on a cell phone bag which blocks gsm signals. I would like to show and discuss a variety of materials and cloths I am using for different kinds of bags. What else can be blocked: Rfid, Bluetooth, Wlan ...?

Lightning Talks: Bags for blocking cell phones I am working on a cell phone bag which blocks gsm signals. I would like to show and discuss a variety of materials and cloths I am using for different kinds of bags. What else can be blocked: Rfid, Bluetooth, Wlan ...? -

Lightning Talks: Stackmashing Contest Announcement of the Stacksmashing Contest

Lightning Talks: Stackmashing Contest Announcement of the Stacksmashing Contest -

Lightning Talks: Day 2 Lightning Talks are introductory talks for projects, interesting technologies and evolving developments and other things that might be interesting to the 21C3 audience.about this event: http://www.ccc.de/congress/2004/fahrplan/event/157.en.html

Lightning Talks: Day 2 Lightning Talks are introductory talks for projects, interesting technologies and evolving developments and other things that might be interesting to the 21C3 audience.about this event: http://www.ccc.de/congress/2004/fahrplan/event/157.en.html -

Humanoid Robots Humanoid robots are investigated, because the human body facilitates acting in a world designed for humans, simplifies the interaction with humans, and allows for intuitive multimodal communication. They are also a tool to understand human intelligence. In the talk I will review some humanoid robot projects and introduce you to our robots Alpha, Toni, Kondo, and RoboSapien.about this event: http://www.ccc.de/congress/2004/fahrplan/event/178.en.html

Humanoid Robots Humanoid robots are investigated, because the human body facilitates acting in a world designed for humans, simplifies the interaction with humans, and allows for intuitive multimodal communication. They are also a tool to understand human intelligence. In the talk I will review some humanoid robot projects and introduce you to our robots Alpha, Toni, Kondo, and RoboSapien.about this event: http://www.ccc.de/congress/2004/fahrplan/event/178.en.html -

The Convergence of Anti-Counterfeiting and Computer Security This talk examines the similarities between computer security andoptical document security. Also we describe our work on reverseengineering anti-counterfeiting measures, included in much moderngraphics software, and discuss its impact on Open Source.about this event: http://www.ccc.de/congress/2004/fahrplan/event/108.en.html

The Convergence of Anti-Counterfeiting and Computer Security This talk examines the similarities between computer security andoptical document security. Also we describe our work on reverseengineering anti-counterfeiting measures, included in much moderngraphics software, and discuss its impact on Open Source.about this event: http://www.ccc.de/congress/2004/fahrplan/event/108.en.html -

Lightning Talks: Subwikis, wiki-hives, node-wiks, hive-mind - What's hot in wikilandia? What it is all about isn't less than the reconstruction of the structure of the human brain - or some processing mechanismn even superior to this best of all known computers - on the metalevel, globally, as one common and single organismn and in unity. This is possible and allready developing rapidly as there is both pleeenty of human intelligence and the techniques involved to make the right information flow to the right individual/"neuron" at the right time. Read it on Community-wiki: lightning talk on ccc-congress

Lightning Talks: Subwikis, wiki-hives, node-wiks, hive-mind - What's hot in wikilandia? What it is all about isn't less than the reconstruction of the structure of the human brain - or some processing mechanismn even superior to this best of all known computers - on the metalevel, globally, as one common and single organismn and in unity. This is possible and allready developing rapidly as there is both pleeenty of human intelligence and the techniques involved to make the right information flow to the right individual/"neuron" at the right time. Read it on Community-wiki: lightning talk on ccc-congress